Информационные технологии и информационная безопасность в финансовой сфере (Темы 1-4) тест с ответами Синергия/МОИ/ МТИ /МОСАП

ИТОГОВЫЙ ТЕСТ

37 вопросов с ответами

Последний раз тест был сдан на 100 баллов из 100 "Отлично"

Год сдачи -2025.

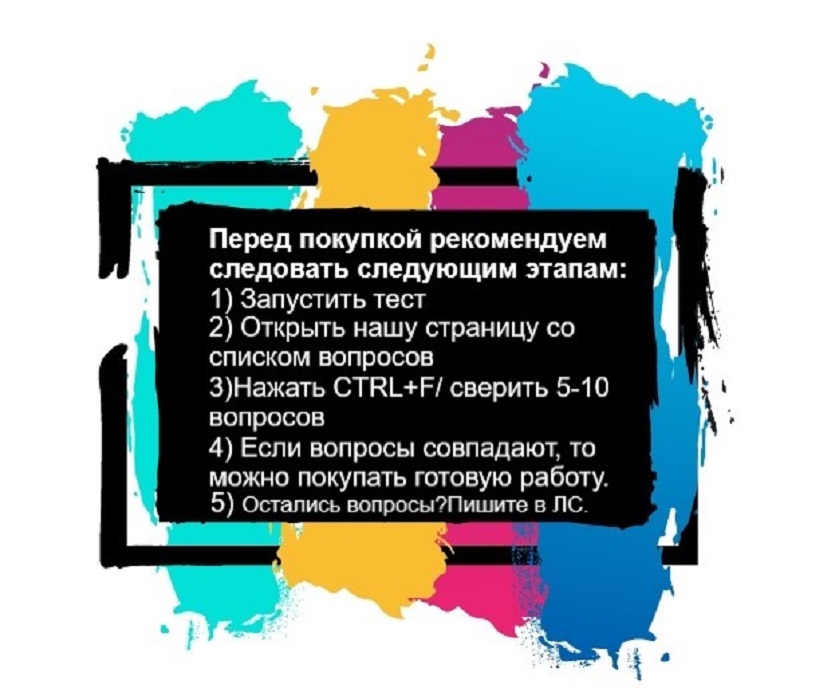

***ВАЖНО*** Перед покупкой запустите тест и сверьте подходят ли эти ответы именно Вам***

После покупки Вы получите файл с ответами на вопросы которые указаны ниже

1. Принципами информационной безопасности являются…(два варианта ответа)

*конфиденциальность

*достоверность

*гибкость

*простота

2. Основной метод анализа информационных рисков – … анализ.

*Количественный

*Качественный

*смешанный

3. …– это информирование клиентов посредством SMS-сообщений.

4. Российской компанией InfoWatch в 2004г. проведено исследование в области корпоративной защиты ИБ. Соотнесите результаты исследований и процент мнения респондентов:

A. 62%

B. 98%

C. 89%

D. респондентов считают, что действия инсайдеров являются самой большой угрозой для российских организаций

E. респондентов считает, что нарушение конфиденциальности информации - самая большая внутренняя угроза

F. респондентов считают электронную почту самым распространенным путем утечки конфиденциальной информации

5. Основной фактор, который определяет отношение организаций к вопросам информационной безопасности, –...

*степень мотивации сотрудников

*степень зрелости

*процент текучки кадров

6. Установите соответствие между программами и их характеристиками:

A. Захватчик ресурсов

B. Перехватчик паролей

C. Вирус

D. программа, которая при своем выполнении стремится монополизировать какой-либо ресурс системы.

E. программа, которая может заражать другие программы путем включения в них своей, возможно модифицированной, копии

F. программа специально предназначена для воровства паролей.

7. Система… – совокупность алгоритмов шифрования и методов распространения ключей.

8. Установите последовательность этапов управления рисками:

1 выявление риска и оценка вероятности его реализации и масштаба последствий, определение максимально возможного убытка;

2 выбор методов и инструментов управления выявленным риском;

3 разработка риск-стратегии с целью снижения вероятности реализации риска и минимизации возможных негативных последствий;

4 реализация риск-стратегии;

5 оценка достигнутых результатов и корректировка риск-стратегии.

9. Принцип атаки «…» – при обработке счетов используются целые единицы, а при исчислении процентов нередко получаются дробные суммы.

10. Установите соответствие между уровнями зрелости организации по модели Carnegie Mellon University и характеристиками:

A. Уровень «Стандарты»

B. Уровень «Измеряемый»

C. Уровень «Оптимизируемый»

D. наличие формализованного описания процессов не означает, что они работают; организация начинает адаптировать свой опыт к специфике бизнеса; производится анализ знаний и умений сотрудников с целью определения необходимого уровня компетенции

E. процессы измеряемы и стандартизованы

F. фокус на повторяемости, измерении эффективности, оптимизации; вся информация о функционировании процессов фиксируется

11. Переход от проверки конкретных операций к проверке внутренних систем банков становится стратегическим направлением контактного надзора в лице … Банка России.

*инспекционных подразделений

*технических подразделений

*финансовых инспекционных подразделений

12. …– это гражданин, имеющий намерение заказать или приобрести либо заказывающий, приобретающий или использующий товары

13. Расположите в правильной последовательности действия инспектора:

1 провести анализ процессов выявления угроз и управления рисками, связанными с использованием информационных технологий;

2 оценить политику ИБ;

3 удостовериться в правильности и полноте реализации кредитной организацией комплекса мер и процедур по обеспечению ИБ и непрерывности электронной обработки данных;

4 убедиться в действенности проводимого службой ИБ и/или службой внутреннего контроля мониторинга применения информационных технологий и обеспечения ИБ;

5 выборочно (в плане контроля) или полностью проверить и оценить конкретные направления обеспечения ИБ.

6 Оценить уровень риска.

14. Вероятность …– вероятность того, что в результате принятия решения произойдут потери для предпринимательской фирмы, т. е. вероятность нежелательного исхода.

15. Отличительные особенности «скрытых каналов»:…(два варианта ответа)

*малая пропускная способность

*небольшой наносимый ими ущерб

*большой наносимый ими ущерб.

*большая пропускная способность;

16. Расположите в правильной последовательности этапы разработки системы защиты 16. информации:

1 Предпроектные работы

2 Проектирование

3 Внедрение

4 Аттестация

17. Установите соответствие между уровнями зрелости организации по модели Carnegie Mellon University и характеристиками:

A. Уровень «Анархия»

B. Уровень «Фольклор»

C. Уровень «Стандарты»

D. сотрудники сами определяют, что хорошо, а что плохо; затраты и качество не прогнозируются; отсутствует контроль изменений; высшее руководство плохо представляет реальное положение дел

E. выявлена определенная повторяемость организационных процессов; опыт организации представлен в виде «преданий корпоративной мифологии»; знания накапливаются в виде личного опыта сотрудников и пропадают при их увольнении

F. «корпоративная мифология» записана на бумаге; процессы повторяемы и не зависят от личных качеств исполнителей; информация о процессах для измерения эффективности не собирается

18. Закон Российской Федерации от 23.09.1992 № … «О правовой охране программ для электронных вычислительных машин и баз данных» запрещает использование программного обеспечения с нарушением авторских прав

*3523-1

*456

*281

19. Расположите в хронологической последовательности этапы аудита информационной безопасности:

1 инициирование (согласование полномочий аудитора и план проверки);

2 сбор информации;

3 анализ данных;

4 выработка рекомендаций, документов;

5 подготовка отчета;

6 презентация (по желанию заказчика).

20. Суть концепции… – пересылаемые по линиям связи сообщения должным образом оформленные и переданные, служат основанием для выполнения одной или нескольких банковских операций.

21. Расположите в хронологической последовательности этапы реализации системы обеспечения информационной безопасности (СОИБ):

1 Разработать план обработки рисков

2 Реализовать план обработки рисков

3 Внедрить выбранные меры управления

4 Определить способ измерения результативности

5 Реализовать программы по обучению и повышению квалификации сотрудников

6 Управлять работой СОИБ

7 Управлять ресурсами СОИБ

8 Внедрить процедуры, обеспечивающие возможность быстрого реагирования на инциденты

22. Количество членов группы может быть разным, но в зависимости от размеров банка рекомендуется не меньше ...

*трех

*пяти

*десяти

23. Установите соответствие между видами атак и их характеристиками:

A. Салями

B. Скрытые каналы

C. Сборка мусора

D. Характерна для систем, которые обрабатывают денежные счета

E. Представляет из себя путь передачи информации между процессами системы, которые нарушают политику информационной безопасности

F. Характерно, что после окончания работы обрабатываемая информация не всегда полностью удаляется из памяти, а часть данных может оставаться на разных носителях

24. Установите правильную последовательность этапов совершенствования системы обеспечения информационной безопасности:

1 Выявлять возможности улучшения СОИБ

2 Предпринимать необходимые корректирующие и предупреждающие действия

3 Передавать подробную информацию о действиях по улучшению СМИБ всем заинтересованным сторонам

4 Обеспечивать внедрение улучшений СМИБ для достижения запланированных целей

25. По оценкам экспертов, латентность киберпреступлений в Великобритании составляет … %.

*30

*85

*60

26. информация – информация, являющаяся конфиденциальной, то есть «доверительной, не подлежащей огласке, секретной»; это понятие равнозначно с понятиями тайны или секрета

27. Расположите в правильной последовательности этапы анализа рисков с помощью методики CRAMM.

1 Решение задачи определения границ исследуемой системы.

2 Идентификация ресурсов.

3 Определение ценности ресурсов обязательно в полном варианте анализа рисков.

4 Оценка угроз и уязвимости оцениваются зависимости пользовательских сервисов от определенных групп ресурсов и существующий уровень угроз и уязвимости.

5 Проведение коррекции результатов или использование других методов оценки.

6 Генерируется несколько вариантов мер противодействия, адекватных

выявленным рискам и их уровням.

28. Защита персональных данных клиентов и сотрудников должна соответствовать нормам № …-ФЗ «О персональных данных».

29. …банковское обслуживание – обмен финансовыми документами между клиентами и банками, который позволяет клиентам получить доступ к банковским и информационным услугам не выходя из дома или офиса.

30. Расположите в хронологической последовательности этапы планирования системы обеспечения информационной безопасности (СОИБ):

1 Определить область и границы действия СОИБ

2 Определить политику СОИБ

3 Определить подход к оценке риска в организации

4 Идентифицировать риски

5 Проанализировать и оценить риски

6 Определить и оценить различные варианты обработки рисков

7 Выбрать цели и меры управления для обработки рисков

8 Получить подтверждения руководством предполагаемых остаточных рисков

9 Получить разрешение руководства на внедрение СОИБ

10 Подготовить Положение о применимости

31. …– это розничная продажа товаров поштучно или в небольшом количестве непосредственно конечным потребителям.

32. …– необходимость предотвращения разглашения, утечки какой-либо информации.

33. …– это составление списка серверов, автоматизированных рабочих мест, телекоммуникационного оборудования, программного обеспечения.

34. Атака «маскарад» – выполнение каких-либо действий злоумышленником от имени легального пользователя системы «Клиент-Банк» или «Интернет Клиент-Банк».

*маскарад

*Салями

*скрытие каналы

35. …– процесс принятия и выполнения управленческих решений, направленных на снижение вероятности возникновения неблагоприятного результата и минимизацию возможных потерь проекта, вызванных его реализацией.

36. Исследование проблемы внутренних угроз показало, что… .(соотнесите результаты исследования и процент мнения респондентов):

A. 62%

B. 7%

C. 6%

D. искажение информации

E. утрата информации

F. кража оборудования

37. …. безопасность – практика предотвращения несанкционированного доступа, использования, раскрытия, искажения, изменения, исследования, записи или уничтожения информации.

Информационные технологии и информационная безопасность в финансовой сфере

УЧЕБНЫЕ МАТЕРИАЛЫ

Введение в курс

Тема 1. Информационные финансовые технологии. Типичные угрозы для финансовых и банковских систем и продуктов

Тема 2. Преступления с использованием информационных технологий в банковской сфере

Тема 3. Информационные риски и стандарты информационной безопасности

Тема 4. Задачи органов надзора и практические аспекты инспекционных проверок в области обеспечения информационной безопасности в кредитных организациях Заключение

Анкета обратной связи

Итоговая аттестация

Итоговый тест